Se você trabalha na área de TI, sabe o quanto a segurança é um fator importante. Para que as aplicações funcionem corretamente e a fim de garantir a proteção dos dados e aplicações da empresa, bem como dos usuários do sistema, estar atento às principais armadilhas é fundamental.

Neste contexto, conhecer e compreender como acontecem os diversos tipos de ataque é a base de uma boa abordagem em segurança. Pensando nisso, elaboramos uma série de conteúdos abordando este tema.

E neste artigo você vai saber mais sobre o SQL Injection. Continue lendo e descubra 4 coisas que você precisa saber sobre este perigoso ataque!

1. O que é SQL Injection

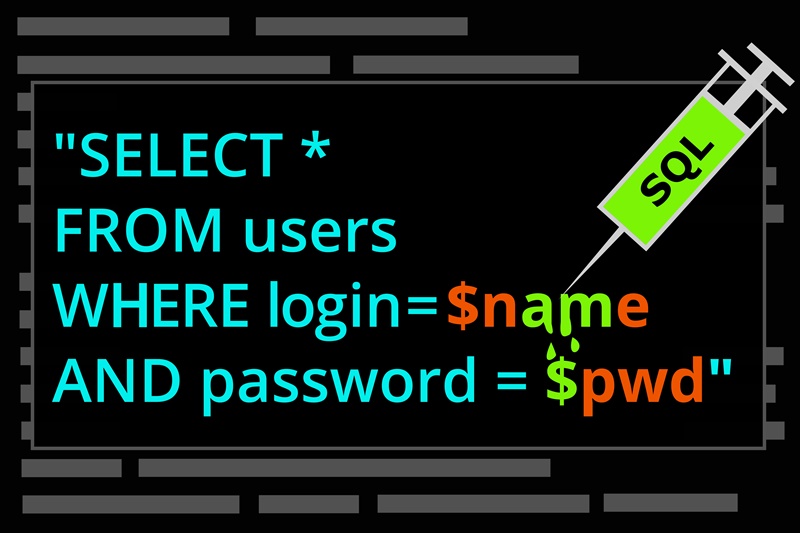

Primeiro, é importante que você compreenda exatamente o que é o SQL Injection. Como o próprio nome já indica, este tipo de ameaça ocorre por manipulação do código SQL de uma aplicação web ou local. Esta manipulação permite que o hacker determine de que forma ela irá funcionar.

Em última análise, o SQL Injection é fruto de uma falha do desenvolvedor. Cabe a ele imaginar todos os diversos caminhos que podem ser trilhados, muito além dos necessários para que se obtenha o desempenho projetado para o dispositivo. Se ele não visualiza todas essas possibilidades, deixa portas abertas para o SQL Injection.

É aí que entra o hacker. Se a consulta com entrada em filtro é realizada com pontos de fragilidade, ele injeta modificações maliciosas no código SQL, provocando alterações de consulta para gerar determinados comportamentos.

E isso só é possível porque o desenvolvedor deixou a consulta aberta a múltiplas interpretações, isto é não sanitizou as passagens de parâmetro ou variáveis da aplicação.

2. Tipos de ataques de SQL Injection

Vale destacar que existem três tipos de SQL Injection, conforme a manipulação realizada no código:

- O hacker pode inserir uma string maliciosa capaz de provocar execução do código de forma imediata;

- O hacker pode injetar dados no armazenamento persistente. Assim, um ataque pode ser executado à posteriori em uma outra ação;

- O hacker adultera a função implícita do To_Char(), causando modificações nas variáveis ambientais, no parâmetro NLS_Numeric_Characters ou no parâmetro NLS_Date_Format.

3. Consequências de um ataque SQL Injection para a empresa

Dependendo do tipo de SQL Injection e do objetivo do hacker, o ataque pode ter diferentes consequências:

Autorização

Se houver vulnerabilidades nas autorizações em um banco SQL, o SQL Injection pode realizar modificações nelas, alterando permissões e privilégios.

Autenticação

Quando a autenticação de usuários e senhas é feita por comando SQL, o hacker pode utilizar o SQL Injection para se conectar como determinado usuário sem conhecimento dos dados de acesso.

Confidencialidade

O SQL Injection expõe as informações do banco de dados, podendo ser utilizado para ferir a confidencialidade das informações da empresa.

Integridade

Além do acesso às informações armazenadas, o SQL Injection propicia ao hacker a possibilidade de realizar alterações nestas, prejudicando a integridade dos dados.

4. Como se prevenir

Para prevenir um ataque por SQL Injection, é preciso pensar como o hacker, a fim de verificar as vulnerabilidades da aplicação. E quando se realiza este tipo de ataque, geralmente são feitas três verificações:

Formulários

Inspecione os formulários e demais pontos de entrada para aferir se alguns deles não estão fazendo a filtragem dos metacaracteres e entregando códigos de erro.

Teste a construção de pedidos

Determinados pedidos SQL podem ajudar a driblar os sistemas de proteção do banco de dados. É muito comum, por exemplo, que meta-caracteres passíveis de interpretação como comentários sejam empregados para SQL Injection, uma vez que permitem que a sequência do código seja ignorada.

Oculte metacaracteres

É possível associar o SQL Injection ao emprego de stored procedures que permitem ocultar a inserção de meta-caracteres no código. Tente realizar esta ação para identificar vulnerabilidades.

Gostou deste conteúdo e quer aprender mais sobre segurança em TI? Leia os outros posts do nosso blog!